Cómo detectar persistencia en Windows usando el visor de eventos – Truco de análisis forense digital

¿Por qué deberías buscar la persistencia primero?

Cuando se produce un ataque, los equipos de respuesta suelen centrarse en detener el malware y restaurar los servicios. Pero si no identificas los métodos de persistencia, podrías estar dejando la puerta abierta para que el atacante vuelva a entrar.

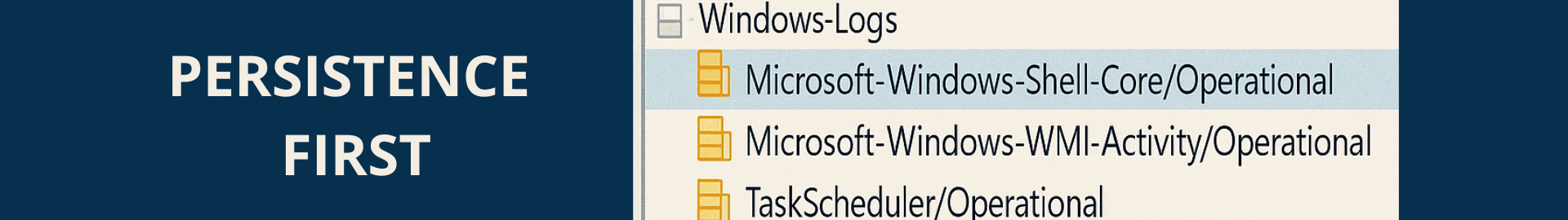

Un truco sencillo pero poderoso para analizar persistencia en entornos Windows es revisar el Visor de Eventos, en concreto:

- Microsoft-Windows-Shell-Core/Operational

- Microsoft-Windows-WMI-Activity/Operational

- TaskScheduler/Operational

Estos logs revelan actividades como:

-

- Creación de tareas programadas maliciosas

- Ejecutables que se lanzan en cada inicio de sesión

- Scripts o payloads persistentes por WMI

Caso práctico: cómo lo harías tú

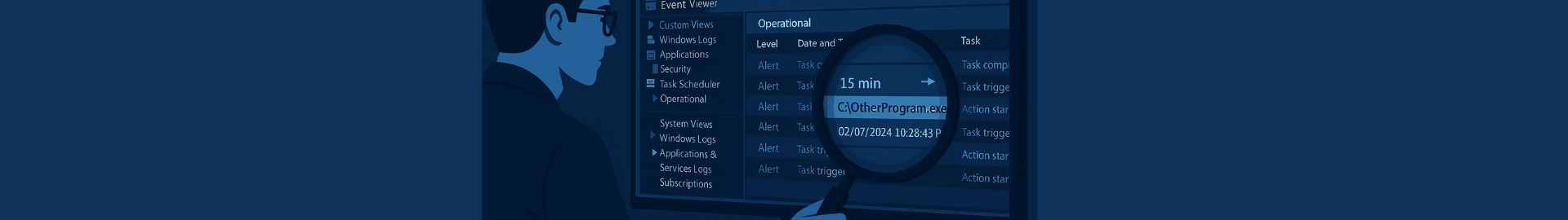

Imagina que en una auditoría forense detectas una conexión externa sospechosa en una máquina de usuario. Antes de formatear o dar por solucionado el incidente, haces esto:

- Abres el Visor de Eventos

- Filtras el canal TaskScheduler/Operational

- Encuentras una tarea que se ejecuta cada 15 minutos, vinculada a un ejecutable fuera de System32

- Tiras del hilo con hash, nombres, rutas, y descubres la herramienta de persistencia

Así es como piensan los profesionales del análisis forense. No con suposiciones. Con datos.

¿Te gustaría aprender esto con casos reales?

En nuestro Curso de Análisis Forense Digital de NALLAM, te enseñamos paso a paso cómo detectar, preservar y analizar evidencias digitales.

No es teoría abstracta. Ideal para profesionales de IT y ciberseguridad que quieren especializarse de verdad en respuesta a incidentes.

Más info y matrícula aquí:

Curso de Análisis Forense Digital

Aprende a responder cuando los sistemas fallan. Y a descubrir lo que otros no ven.

Te esperamos en NALLAM.